En una época donde cada clic, cada documento y cada conversación pueden ser vigilados, la privacidad no es un lujo, es un derecho fundamental que las empresas deben proteger con la misma determinación que protegen sus activos financieros.

Vivimos en un momento histórico sin precedentes. En 2025, las empresas de todo el mundo se enfrentan a una tormenta de amenazas digitales que provienen desde múltiples frentes: ciberataques cada vez más sofisticados, regulaciones de protección de datos cada vez más estrictas, y la inminente llegada de la computación cuántica que amenaza con hacer obsoletos todos los sistemas de cifrado actuales.

Los números son alarmantes. Según estudios recientes, el coste medio de una brecha de datos en 2025 supera los 4,5 millones de dólares por incidente, sin contar el daño irreparable a la reputación corporativa y la confianza del cliente.

Durante la última década, hemos sido testigos de una explosión en la adopción de herramientas digitales. Las empresas modernas utilizan un promedio de 140 aplicaciones diferentes para gestionar sus operaciones diarias. Desde plataformas de gestión de proyectos como Asana, Monday y ClickUp, hasta herramientas de comunicación como Slack, Microsoft Teams y Discord, pasando por sistemas CRM como Salesforce y aplicaciones de mensajería como WhatsApp y Telegram, el ecosistema digital empresarial se ha separado en un laberinto de soluciones inconexas.

Esta separación ha creado lo que los expertos en ciberseguridad llaman la superficie de ataque expandida: cada nueva aplicación, cada nueva integración, cada nuevo punto de acceso representa una potencial puerta de entrada para los atacantes. Y lo más preocupante es que la mayoría de estas herramientas, aunque populares y funcionales, no fueron diseñadas pensando en la seguridad como prioridad fundamental, sino como una característica añadida posteriormente.

La inteligencia artificial generativa ha irrumpido en el panorama empresarial con una velocidad sin precedentes. ChatGPT alcanzó 100 millones de usuarios en apenas dos meses, y desde entonces, prácticamente todas las empresas tecnológicas importantes han lanzado sus propias soluciones de IA.

Fuga de Datos y Propiedad Intelectual

Cuando los empleados introducen información sensible en herramientas de IA, ya sean consultas sobre estrategias comerciales, código propietario o datos de clientes. Muchas plataformas de IA utilizan las interacciones de los usuarios para mejorar sus modelos, lo que significa que la información confidencial de una empresa podría, potencialmente, filtrarse a competidores o hacerse pública inadvertidamente.

El Fenómeno del Shadow AI

El término Shadow AI se refiere al uso no autorizado de herramientas de inteligencia artificial por parte de los empleados sin el conocimiento o la aprobación del departamento de Security and Compliance. Es similar al concepto de Shadow IT, pero potencialmente más peligroso. Cuando un empleado utiliza una herramienta de IA gratuita en línea para resumir documentos confidenciales o generar código, los datos sensibles pueden entrar en entornos no gestionados, exponiendo a la organización a violaciones de cumplimiento y brechas de seguridad.

Confidencialidad, Consentimiento y Cumplimiento Normativo

Las regulaciones de protección de datos como el GDPR, CCPA y HIPAA se han vuelto más estrictas y se aplican de forma más global en 2025. Cualquier iniciativa de IA que involucre datos de consumidores debe navegar por obligaciones complejas relacionadas con el consentimiento del usuario, la minimización de datos y la explicabilidad de las decisiones automatizadas.

Vulnerabilidades Únicas de los Modelos de IA

Los sistemas de inteligencia artificial introducen vectores de ataque completamente nuevos. Los modelos de aprendizaje automático pueden ser manipulados mediante entradas adversariales diseñadas para engañar al sistema. Las APIs públicas de IA pueden convertirse en puntos de entrada no monitorizados para ataques. Y lo más preocupante: los sistemas de IA pueden ser envenenados durante el entrenamiento, insertando puertas traseras que se activan en circunstancias específicas.

La Pregunta Crítica para los Líderes Empresariales

¿Cómo podemos adoptar la innovación de la IA sin exponer nuestros datos a brechas o violar las leyes de privacidad?”

Encontrar el equilibrio correcto no es opcional, equivocarse puede llevar a sanciones legales masivas y una pérdida grave de confianza del cliente. Las empresas deben tratar la IA con el mismo nivel de rigor que cualquier otro sistema crítico, especialmente en términos de ciberseguridad, privacidad y cumplimiento normativo.

Si las preocupaciones de seguridad y privacidad son importantes para las empresas comerciales, son absolutamente vitales para los sectores críticos de nuestra sociedad. Estamos hablando de:

🏛️ Gobierno y Administración Pública

En 2025, las agencias gubernamentales están obligadas a identificar todo el cifrado vulnerable a la computación cuántica antes de septiembre, como parte de una transición urgente hacia la criptografía post-cuántica. La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) ya ha recomendado a las empresas que comiencen programas de inventario y proyectos piloto de criptografía post-cuántica.

🛡️ Defensa y Seguridad Nacional

Las operaciones militares y de defensa dependen de comunicaciones absolutamente seguras. La filtración de planes operativos, ubicaciones de tropas, capacidades de armamento o estrategias de defensa podría tener consecuencias catastróficas. Estos sectores requieren no solo cumplimiento con estándares como FedRAMP, sino también certificaciones de seguridad extremadamente rigurosas que incluyen controles de acceso físico, cifrado de nivel militar y arquitecturas de confianza cero.

🏦 Banca y Servicios Financieros

Las instituciones financieras son objetivos principales para los ciberdelincuentes. Manejan transacciones por billones de euros diariamente, almacenan información de cuentas bancarias, datos de tarjetas de crédito, historiales financieros completos y estrategias de inversión propietarias. El cumplimiento con PCI-DSS (Payment Card Industry Data Security Standard) no es opcional, es obligatorio para cualquier organización que procese, almacene o transmita datos de tarjetas de pago.

🏥 Sanidad y Hospitales

La información médica es increíblemente sensible y está sujeta a algunas de las regulaciones de privacidad más estrictas del mundo. Las actualizaciones de HIPAA propuestas en enero de 2025 eliminarían la antigua flexibilidad entre medidas de seguridad requeridas vs aplicables, convirtiendo salvaguardias como el cifrado en tránsito y en reposo, la autenticación multifactor y la segmentación de red en obligatorias.

⚡ Infraestructura Crítica

Sistemas de energía, agua, transporte, telecomunicaciones, estos son los pilares que sostienen la sociedad moderna. Un ataque exitoso contra estas infraestructuras podría causar apagones masivos, interrupciones en el suministro de agua, colapso de sistemas de transporte o caída de redes de comunicación. Los sistemas SCADA (Supervisión, Control y Adquisición de Datos) que controlan estas infraestructuras han sido tradicionalmente aislados, pero cada vez están más conectados a redes corporativas e internet, aumentando exponencialmente su superficie de ataque.

Para entender verdaderamente la magnitud del problema, necesitamos examinar críticamente las herramientas que dominan el mercado actual. Hemos realizado una investigación exhaustiva sobre las plataformas más populares utilizadas por empresas y organizaciones de todo el mundo.

A continuación, presentamos una tabla comparativa que resume los protocolos de seguridad y certificaciones de cumplimiento de las principales plataformas del mercado:

| Plataforma | Cifrado | SOC 2 | ISO 27001 | GDPR | HIPAA | FedRAMP | PCI-DSS | MFA/2FA | SSO | Auditoría | Limitaciones Principales |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Asana | AES-256 | ✅ Type II | ❌ | ✅ | ❌ | ❌ | ❌ | ✅ | ✅ | Limitada | Sin certificación sanitaria/gubernamental |

| Monday.com | Estándar | ✅ Type II | ✅ | ✅ | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ | Sin cumplimiento sanitario |

| ClickUp | Estándar | ✅ | ❌ | ✅ | ⚠️ Solo Enterprise | ❌ | ❌ | ✅ | ✅ | Básica | HIPAA no garantizado en todos los planes |

| Jira | TLS + Reposo | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ | Sin certificación sanitaria/gubernamental |

| Trello | SSL/TLS | ❌ | ❌ | ✅ | ❌ | ❌ | ❌ | ✅ | ❌ | Mínima | Seguridad limitada para empresas |

| Slack | TLS + EKM | ✅ (2 & 3) | ✅ (4 tipos) | ✅ | ✅ (BAA) | ✅ (Mod/High) | ⚠️ | ✅ | ✅ | ✅ Extensiva | Sin cifrado post-cuántico |

| Microsoft Teams | M365 | ✅ (SOC 1 & 2) | ✅ (2 tipos) | ✅ | ✅ (BAA) | ✅ (Mod/High) | ⚠️ | ✅ | ✅ | ✅ Completa | Complejidad, requiere E3/E5 completo |

| Discord | Básico | ❌ | ❌ | ⚠️ | ❌ | ❌ | ❌ | ✅ | ❌ | ❌ | Sin certificaciones empresariales |

| E2E | ❌ | ❌ | ⚠️ (Parcial) | ❌ | ❌ | ❌ | ✅ | ❌ | ❌ | No cumple GDPR completamente | |

| Telegram | E2E (Solo secreto) | ❌ | ❌ | ⚠️ (Parcial) | ❌ | ❌ | ❌ | ✅ | ❌ | ❌ | Chats regulares sin E2E |

| Salesforce | Shield | ✅ | ✅ | ✅ | ✅ (Config) | ⚠️ | ✅ | ✅ | ✅ | ✅ Avanzada | Complejidad de configuración |

Ninguna plataforma popular cumple simultáneamente con todos los marcos de cumplimiento críticos necesarios para sectores regulados (HIPAA + FedRAMP + PCI-DSS + SOC 2 + ISO 27001 + GDPR) y ninguna ofrece cifrado post-cuántico.

Las plataformas de comunicación más populares (WhatsApp, Telegram, Discord) no son adecuadas para entornos empresariales regulados, incluso las soluciones más robustas (Slack, Microsoft Teams, Salesforce) tienen limitaciones significativas en términos de control de cifrado, arquitectura de confianza cero y preparación para amenazas futuras.

La mayoría de las organizaciones utilizan entre 5 y 15 de estas herramientas simultáneamente, multiplicando exponencialmente su superficie de ataque y complejidad de cumplimiento.

Esta es la realidad que enfrentan las empresas y los sectores críticos: un ecosistema de herramientas que nunca fue diseñado para sus necesidades de seguridad y privacidad más fundamentales.

La verdadera innovación no consiste en añadir más funciones, consiste en resolver los problemas fundamentales que todos los demás ignoran.

En Eclipse Technology, observamos este panorama y nos hicimos una pregunta diferente: ¿Y si pudiéramos construir una plataforma completamente nueva, desde cero, con la privacidad y seguridad como fundamento absoluto ?

No estamos hablando de añadir algunas características de seguridad a una plataforma existente. Estamos hablando de un cambio arquitectónico completo de lo que significa una Plataforma SaaS empresarial en 2025.

Eclipse Technology es una Startup Tecnológica fundada en Valencia, España, por un equipo apasionado de resolver los problemas más difíciles de la era digital. Nuestra misión es crear una plataforma unificada para un trabajo más inteligente, colaborativo y humano, eliminando la complejidad y el estrés de la separación digital, mientras protegemos lo más valioso: tu privacidad y seguridad.

Eclipse no es solo otra herramienta de gestión de proyectos. No es solo otra plataforma de comunicación. Es un ecosistema inteligente unificado que integra todas las aplicaciones, proyectos y comunicaciones de una organización para mejorar radicalmente los flujos de trabajo.

Gestiona proyectos complejos con la potencia de las mejores herramientas del mercado

Comunicate con tu equipo de forma segura y sin interrupciones

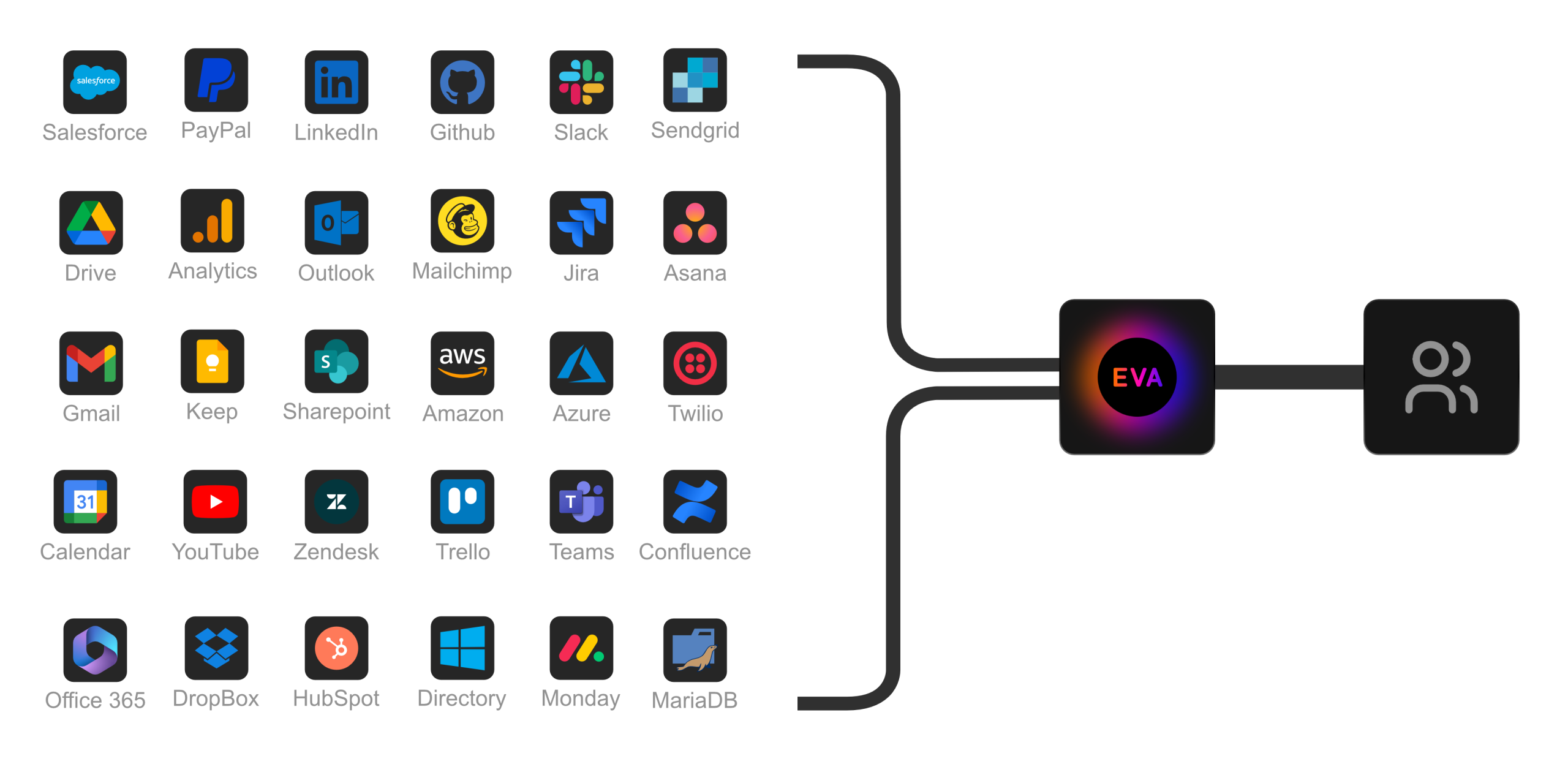

Integra más de 140 servicios (Google Workspace, Microsoft 365, Jira, Salesforce, y muchos más) sin necesidad de configuraciones complejas

Utiliza un agente de IA contextual y agéntico avanzado (Eva) que comprende el contexto de tu trabajo y te ayuda a ser más productivo

Todo en una única plataforma con seguridad de nivel militar y cumplimiento completo de todas las regulaciones internacionales

Cuando decimos que Eclipse está construida con máxima privacidad, no es marketing, es arquitectura. Cada decisión técnica que hemos tomado, desde la infraestructura hasta los protocolos de cifrado, ha sido guiada por el principio de que la ciberseguridad y la privacidad son el núcleo de nuestra plataforma.

Los ordenadores cuánticos suficientemente potentes tendrán la capacidad de romper la mayoría de los algoritmos de cifrado actuales en cuestión de minutos o horas, no años. Los adversarios ya están recopilando datos cifrados hoy con la intención de descifrarlos cuando tengan acceso a computación cuántica en el futuro. Esto se conoce como el ataque cosechar ahora, descifrar después.

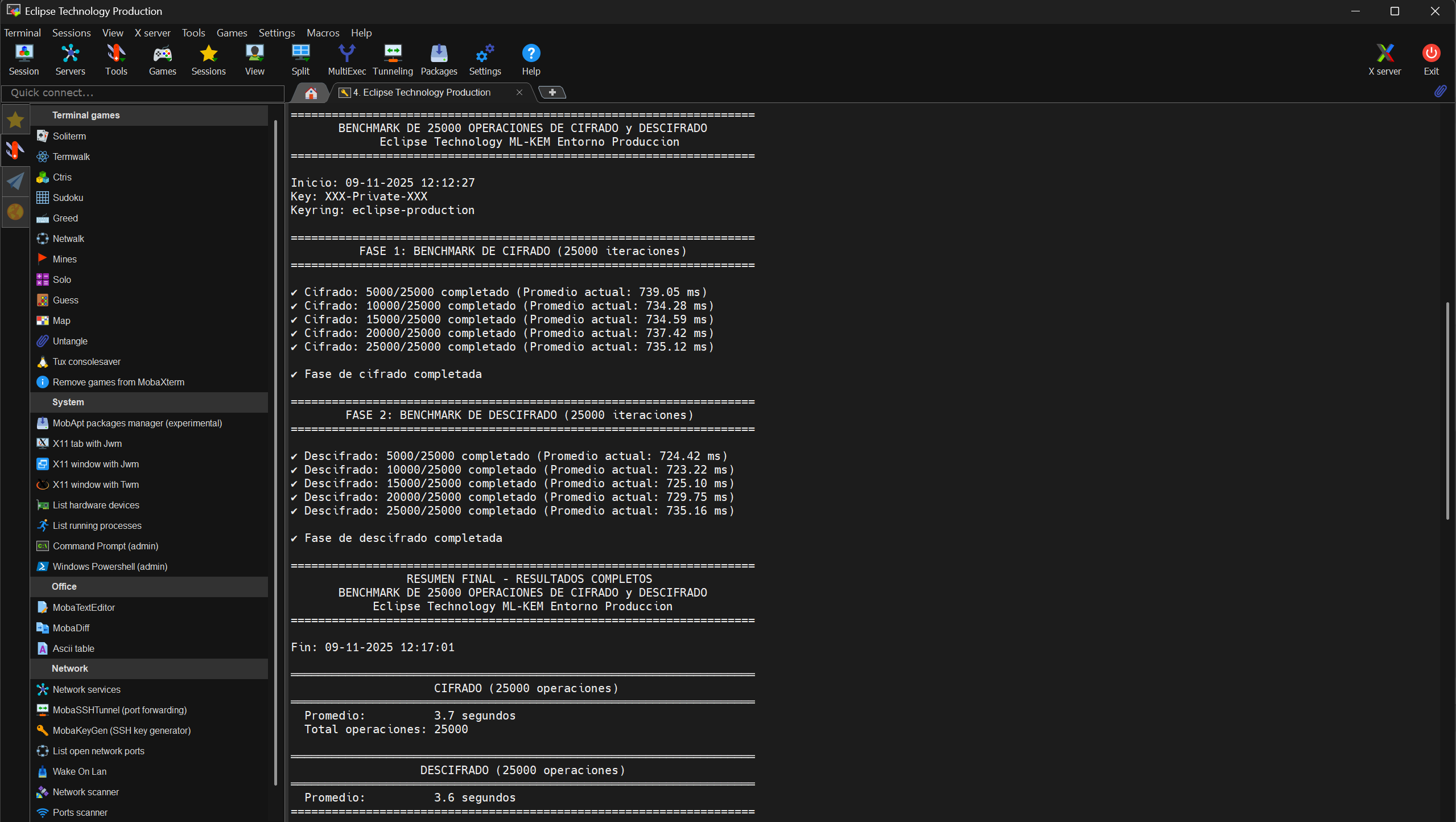

En agosto de 2024, el Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos publicó FIPS 203, convirtiendo a ML-KEM en el estándar de referencia para intercambio de claves resistente a computación cuántica.

Como hemos pensado que un protocolo de encriptación no es suficiente, hemos decidido utilizar un enfoque híbrido en Eclipse, combinando ML-KEM con algoritmos de cifrado tradicionales (AES-256). La misma tecnología que Cloudflare y Google usan y han habilitado, asegurando miles de millones de sesiones sin degradación de rendimiento.

Todo esto suena bien, pero habéis hecho pruebas ? La respuesta es Sí. En un entorno de producción real hemos hecho 50.000 acciones de encriptacion y desencriptacion equivalente a 25.000 usuarios concomitentes realizando acciones al mismo tiempo y ML-KEM funciona sin afectar la latencia de forma significativa.

En nuestras pruebas, el cifrado ML-KEM para 25.000 acciones toma aproximadamente 3.7 segundos (0.148 ms por usuario) y el descifrado 3.6 segundos (0.144 ms por usuario) completamente aceptable para operaciones empresariales.

Hace una semana hemos abierto nuestra Beta Cerrada donde se puede probar nuestro MVP, una versión muy básica con funcionalidades de unificación muy reducidas. Queremos dar las gracias a todas las personas que lo están probando y por esto hemos decidido de volver al tablero y al teclado de nuevo.

Estamos preparando nuestra Beta Cerrada V2, pero esta vez integramos funcionalidades completas y avanzadas. Como? Simple, lo estamos haciendo desde cero, porque simplemente no podemos construir “junk”. Todas las personas que están probando la V1 están automáticamente incluidas en la V2. Pero qué tiene de diferente la V2?

Implementamos un sistema avanzado y totalmente separado de claves criptográficas que proporcionan múltiples capas de protección. Esta separación garantiza que, si una clave se viera comprometida, los otros tipos de datos permanecerán seguros. Es un sistema único desarrollado completamente interno por Eclipse Technology.

Implementamos los principios de Arquitectura de Confianza Cero (Zero Trust Architecture) según NIST SP 800-207: nunca Confíes, Siempre Verifica. Cada solicitud, ya sea de un usuario, una aplicación o un servicio se autentica y autoriza explícitamente. No hay “dentro” y “fuera” de confianza, cada recurso es protegido independientemente.

PFS garantiza que incluso si la clave privada a largo se viera comprometida en el futuro, las sesiones pasadas permanecen seguras. Cada sesión utiliza claves efímeras que se destruyen después de su uso.

Nuestra red está segmentada en múltiples zonas aisladas. El compromiso de una zona no proporciona acceso automático a otras. Eclipse está protegida por múltiples capas de defensa contra amenazas y soportamos 10 suites de cifrado modernas, todas proporcionando Perfect Forward Secrecy (PFS) y Authenticated Encryption with Associated Data (AEAD):

Protección Contra Inyección SQL

Protección Contra XSS (Cross-Site Scripting)

Limitación de Tasa Inteligente

Detección de Amenazas con ML

Políticas SSL/TLS Modernas Solo TLS 1.2 y TLS 1.3 son permitidos.

Cifrados Modernos Únicamente

Content Delivery Network (CDN) Global

Mitigación DDoS

Headers de Seguridad Completos

Monitorización de Seguridad 24/7

Eclipse no simplemente cumple con regulaciones, las excede. Somos la única Plataforma SaaS del mercado a nivel Global que ahora mismo está preparada para cumplir con los siete marcos de cumplimiento más rigurosos del mundo:

NIST SP 800-207: Zero Trust Architecture (Arquitectura de Confianza Cero)

SOC 2 Type II: Trust Services Criteria (Criterios de Servicios de Confianza)

ISO 27001:2022: Information Security Management (Gestión de Seguridad de la Información)

GDPR: General Data Protection Regulation (Reglamento General de Protección de Datos)

HIPAA: Health Insurance Portability and Accountability Act

FedRAMP: Federal Risk and Authorization Management Program

PCI-DSS: Payment Card Industry Data Security Standard

Estamos todavía pendientes de hacer las certificaciones oficiales, pero lo hemos preparado todo y hemos hecho pruebas internas para cada marco de cumplimiento.

La tecnología no solamente tiene que ser disruptiva, tiene que ser también accesible. A continuación, presentamos una tabla que compara Eclipse Technology con algunas plataformas en términos de cumplimiento normativo, precios y capacidades de seguridad.

| Criterio | Eclipse Technology | Slack | Microsoft Teams | Asana | Monday.com | ClickUp | Salesforce |

|---|---|---|---|---|---|---|---|

| Cifrado Post-Cuántico (ML-KEM) | ✅ ML-KEM-768 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| Cifrado Tradicional | ✅ AES-256 + TLS 1.3 | ✅ TLS + EKM | ✅ AES-256 | ✅ AES-256 | ✅ Estándar | ✅ Estándar | ✅ Shield |

| SOC 2 Type II | ✅ Completo | ✅ Type II & III | ✅ Type I & II | ✅ Type II | ✅ Type II | ✅ | ✅ |

| ISO 27001:2022 | ✅ Última versión | ✅ (4 tipos) | ✅ (múltiples) | ❌ | ✅ | ❌ | ✅ |

| GDPR Completo | ✅ Con DPO | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| HIPAA | ✅ BAA incluido | ✅ BAA disponible | ✅ BAA disponible | ❌ | ❌ | ⚠️ Solo Enterprise | ✅ Configurable |

| FedRAMP | ✅ High Ready | ✅ Moderate/High | ✅ Moderate/High | ❌ | ❌ | ❌ | ⚠️ Parcial |

| PCI-DSS | ✅ Level 1 | ⚠️ Limitado | ⚠️ Limitado | ❌ | ❌ | ❌ | ✅ |

| NIST SP 800-207 (Zero Trust) | ✅ Arquitectura completa | ⚠️ Parcial | ⚠️ Parcial | ❌ | ❌ | ❌ | ⚠️ Parcial |

| MFA/2FA Obligatorio | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| SSO Enterprise | ✅ SAML, OAuth, OIDC | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Cifrado Controlado por Cliente | ✅ BYOK + HYOK | ✅ EKM (pago) | ✅ Customer Key | ❌ | ❌ | ❌ | ✅ Shield |

| Rotación Automática de Claves | ✅ 60-90 días | ⚠️ Manual | ⚠️ Manual | ❌ | ❌ | ❌ | ⚠️ Manual |

| Arquitectura Zero Trust Completa | ✅ | ⚠️ Parcial | ⚠️ Parcial | ❌ | ❌ | ❌ | ⚠️ Parcial |

| WAF con IA/ML | ✅ Detección avanzada | ⚠️ Básico | ⚠️ Básico | ❌ | ❌ | ❌ | ✅ Shield |

| Protección DDoS Multi-capa | ✅ Global + Regional | ✅ | ✅ | ⚠️ Básica | ⚠️ Básica | ⚠️ Básica | ✅ |

| Microsegmentación de Red | ✅ Completa | ❌ | ⚠️ Parcial | ❌ | ❌ | ❌ | ⚠️ Parcial |

| Auditoría Inmutable (7 años) | ✅ | ⚠️ Limitada | ⚠️ Depende plan | ⚠️ Limitada | ⚠️ Limitada | ⚠️ Básica | ✅ |

| Respuesta a Incidentes < 72h | ✅ Documentado | ⚠️ No garantizado | ⚠️ No garantizado | ⚠️ No garantizado | ⚠️ No garantizado | ⚠️ No garantizado | ✅ |

| Escaneos Vulnerabilidad Automáticos | ✅ Mensuales | ❌ Cliente | ❌ Cliente | ❌ Cliente | ❌ Cliente | ❌ Cliente | ⚠️ Opcional |

| Pruebas Penetración Anuales | ✅ Por terceros | ⚠️ Internas | ⚠️ Internas | ⚠️ No público | ⚠️ No público | ⚠️ No público | ✅ |

| Cumplimiento Simultáneo 7 Marcos | ✅ Único en el mercado | ❌ (5 marcos) | ❌ (6 marcos) | ❌ (2 marcos) | ❌ (2 marcos) | ❌ (1-2 marcos) | ❌ (5-6 marcos) |

| Infraestructura Multi-región | ✅ Global | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Backup Automatizado Diario | ✅ + PITR | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| SLA Tiempo de Actividad | ✅ 99.95%+ | ✅ 99.99% | ✅ 99.9% | ✅ 99.9% | ✅ 99.9% | ✅ 99.9% | ✅ 99.95% |

| Integraciones Nativas | ✅ 140+ servicios | ⚠️ Limitadas | ✅ M365 completo | ⚠️ Limitadas | ⚠️ Limitadas | ⚠️ Limitadas | ✅ Salesforce eco |

| Agente IA Contextual Integrado | ✅ Eva | ❌ | ⚠️ Copilot (addon) | ❌ | ❌ | ⚠️ ClickUp AI | ⚠️ Einstein |

| Precio (por 10 usuarios/año) | $299 | $870 | $1500 | $1319 | $1440 | $1200 | $3000 |

| Apto para Sectores Críticos | ✅ Gobierno, Defensa, Banca, Salud | ⚠️ Salud limitada | ⚠️ Salud, algunos gob. | ❌ | ❌ | ❌ | ⚠️ Con config. |

En Eclipse Technology, no solo construimos una plataforma segura, construimos una plataforma donde tu privacidad es estructuralmente extrema. Esto significa que hemos diseñado la arquitectura de tal manera que, incluso si quisiéramos, no podríamos acceder a tus datos.

No almacenamos tus datos más allá de lo estrictamente necesario para proporcionar el servicio

NO usamos tus datos para entrenar modelos de IA

No podemos leer tus datos cifrados. Esta es quizás la afirmación más poderosa:

Cifrado con Claves Controladas por el Cliente (BYOK/HYOK): Los clientes pueden utilizar sus propias claves de cifrado. Esto significa que Eclipse, como proveedor de infraestructura, no puede descifrar tus datos porque no tenemos acceso a las claves de descifrado.

Cifrado de Extremo a Extremo para Comunicaciones: Los mensajes entre usuarios están cifrados de manera que los servidores de Eclipse solo ven datos cifrados. Solo los destinatarios legítimos pueden descifrarlos.

Separación Lógica de Datos: Cada organización tiene claves de cifrado completamente separadas. El compromiso hipotético de una clave no afecta a ninguna otra organización.

Auditoría Sin Visibilidad de Contenido: Nuestros registros de auditoría capturan metadatos de operaciones (quién accedió a qué, cuándo, desde dónde) pero NO el contenido real de los datos cifrados.

En este artículo hemos explorado en profundidad cómo Eclipse Technology va a revolucionar la seguridad y privacidad a nivel global en Plataformas SaaS. Pero hay otra revolución en marcha, una que está transformando cómo trabajamos, pensamos y resolvemos problemas.

La arquitectura privada y cómo funciona Eva, nuestra agente de IA contextual y agentica avanzada

Integraciones inteligentes que permiten a Eva conectar y automatizar más de 140 herramientas sin comprometer seguridad

Nuestras soluciones de comunicación empresarial y almacenamiento con encriptación ML-KEM que reemplazarán Slack, Discord, Teams, Drive, One Drive y otros. Tus datos son tuyos.